🤖 Chers internautes et les amis Cyber-défenseurs,

Savez-vous que plus de 35 000 dispositifs solaires, censés alimenter notre avenir, sont devenus des passerelles ouvertes à la prise de contrôle à distance ? Que votre prochain appel téléphonique pourrait être l’arme qui ouvre l’accès à vos données Salesforce confidentielles ?

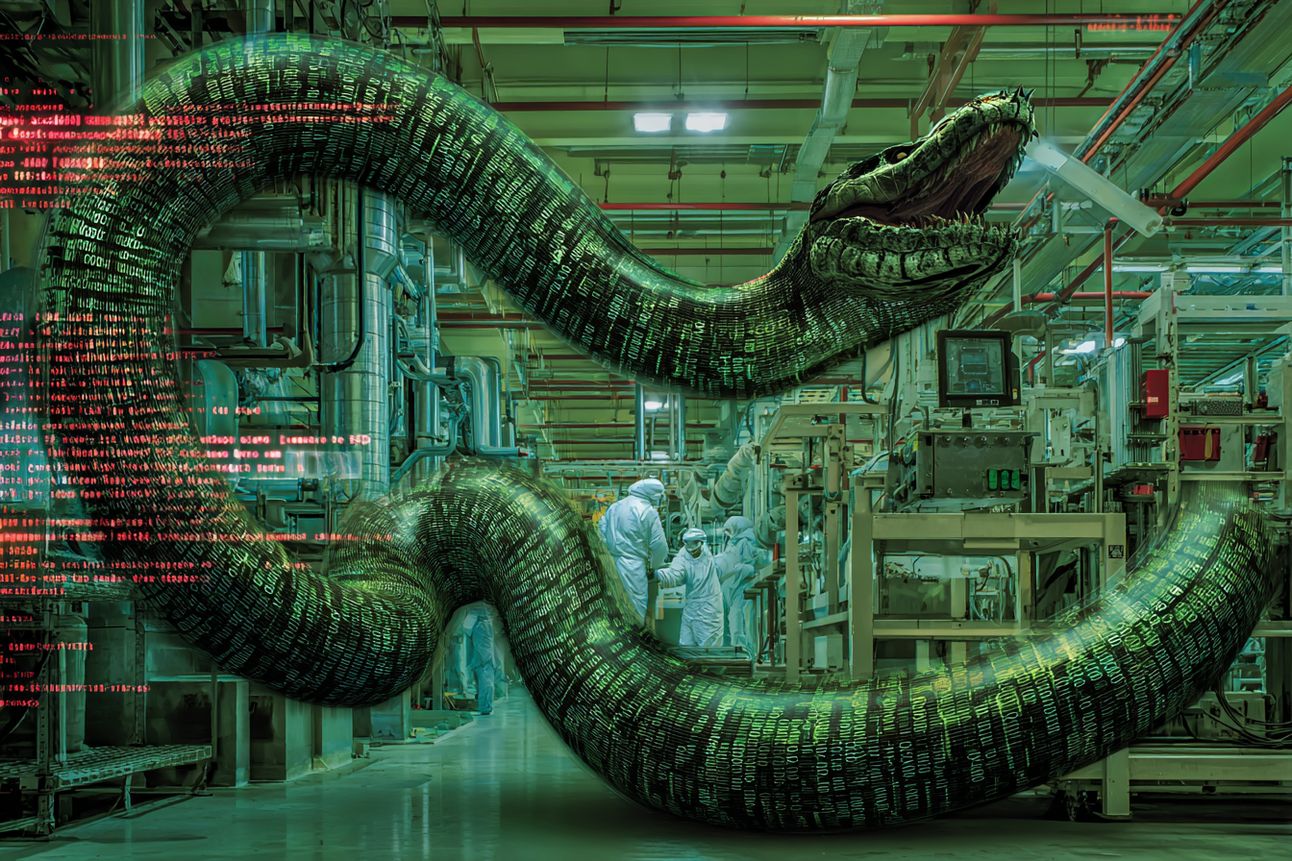

Dans l’ombre numérique, les lignes bougent. Une guerre silencieuse s’intensifie : détournement de l’énergie renouvelable, assauts vocaux dignes d’opérations psychologiques, compromission d’équipements industriels critiques, retour d’un malware bancaire sous une nouvelle forme et campagnes d’espionnage déguisées en signatures numériques anodines.

Ce ne sont plus seulement nos systèmes qui sont attaqués. C’est notre vigilance, notre confiance, notre quotidien. Une fausse page DocuSign, un e-mail trop crédible, un ingénieur social bien entraîné… Et c’est toute une infrastructure qui vacille.

Les grandes lignes :

👉 35 000 panneaux solaires à un clic de tomber aux mains des hackers 🌍

👉 Votre support IT appelle, mais c’est déjà un hacker au bout du fil ☎️

👉 Panique sur les chantiers connectés, les capteurs industriels sont vulnérables 🏗️

👉 Ramnit revient d'entre les morts pour dérober les clés de votre OT 🔁

👉 Faux DocuSign en circulation, un clic suffit pour perdre vos machines 📝

Si on t’a transféré cette lettre, abonne-toi en cliquant sur ce lien !

🗞️Vous savez quoi ?

Des milliers de panneaux solaires issus de 42 fabricants sont actuellement accessibles en ligne, exposés à des vulnérabilités critiques. Ces équipements peuvent être détournés par des attaquants pour orchestrer des opérations malveillantes à grande échelle.

Une campagne de vishing ciblant Salesforce voit des cybercriminels se faire passer pour le support IT afin d'obtenir des autorisations permettant l'installation d'applications malveillantes via Salesforce Data Loader.

Le dispositif industriel Micromate d’Instantel est vulnérable à une faille permettant l'exécution de commandes à distance. Plus de 1 000 appareils industriels risquent ainsi de compromettre sérieusement la fiabilité des données environnementales.

Le malware bancaire Ramnit refait surface dans une variante ciblant spécifiquement les systèmes industriels (ICS). Il cherche désormais à extraire des identifiants critiques et à infiltrer durablement les infrastructures industrielles.

Des pirates utilisent des fausses pages DocuSign pour inciter les utilisateurs à lancer un script PowerShell malveillant, entraînant l'installation discrète d'un RAT hébergé sur GitHub et Discord.

Learn AI in 5 minutes a day

This is the easiest way for a busy person wanting to learn AI in as little time as possible:

Sign up for The Rundown AI newsletter

They send you 5-minute email updates on the latest AI news and how to use it

You learn how to become 2x more productive by leveraging AI

🤓 Vous voulez en savoir plus ?

1️⃣ 35 000 panneaux solaires piratables en un clic ? Les chiffres font froid dans le dos

Résumé : Une étude de Forescout révèle que 35 000 dispositifs solaires à travers le monde sont directement exposés à Internet, avec des failles qui permettent de les détourner. Parmi les plus critiques : SMA, Fronius, Sungrow, ou encore Solare Datensysteme. Ces vulnérabilités, bien que connues, sont toujours activement exploitables.

Les détails :

Répartition géographique inquiétante : 76 % de ces équipements vulnérables sont situés en Europe. L’Asie suit avec 17 %, ce qui signale un risque géopolitique indirect sur la stabilité énergétique.

Failles connues, toujours pas corrigées : Plusieurs vulnérabilités identifiées sont issues du Top 10 OWASP. Des bugs “évidents” qui n’ont toujours pas été patchés sur des milliers de terminaux.

Utilisations malveillantes déjà constatées : 800 dispositifs SolarView piratés au Japon ont été déjà utilisés pour des vols bancaires. La compromission n’est plus théorique.

Typologie des équipements exposés : Inverseurs, dataloggers, passerelles… Tous les éléments critiques d'une infrastructure solaire sont concernés.

Recommandations immédiates : Il est primordial de retirer les interfaces de gestion du net, de mettre à jour le firmware et le VPN pour une meilleure gestion à distance. DragonRank, ce qui renforce l’hypothèse d’un groupe soutenu par l’État chinois.

Que faut-il en retenir ?

La transition énergétique ouvre de nouvelles brèches pour les cyberattaquants. Tant que les fabricants n'adoptent pas une démarche “secure by design”, chaque panneau solaire connecté pourra devenir un cheval de Troie énergétique.

2️⃣ Votre support IT vous appelle ? Et si c’était un hacker bien renseigné ?

Résumé : UNC6040 cible Salesforce via des attaques de vishing sophistiquées, qui imitent des appels d’assistance IT pour piéger les employés et injecter un faux “Data Loader” connecté. Une fois le piège accepté, les données sont exfiltrées, puis utilisées pour extorsion.

Les détails :

Imitation parfaite du support IT : Pour manipuler les cibles, les attaquants ont utilisé des scripts vocaux, des systèmes automatisés et une ingénierie sociale poussée.

Préparation méticuleuse : Ils ont collecté en amont les noms des outils internes, les protocoles d’accès et les pratiques en vigueur dans l’entreprise ciblée.

Vol ciblé et discret : L’objectif principal est l’accès aux bases Salesforce pour en extraire des données sensibles (clients, contrats, accès tiers).

Mouvements latéraux après compromission : Ils ont ensuite étendu l’accès à Okta, Microsoft 365 ou Workplace, via les identifiants récoltés.

Extorsion différée : Parfois l’extorsion se produit plusieurs mois après l’attaque initiale. C’est la preuve d’une structuration en plusieurs étapes avec potentielle revente de données.

Que faut-il en retenir ?

La compromission ne vient plus seulement du code : elle passe par la voix. Les entreprises doivent former leurs employés à la détection des scénarios de vishing, tout autant qu’aux phishing traditionnels.

3️⃣ Des capteurs industriels vulnérables : le cauchemar des chantiers connectés

Résumé : Le dispositif Micromate d’Instantel, utilisé en environnement industriel pour surveiller les vibrations et la pollution sonore, souffre d’une faille critique (CVE-2025-1907). Sans correctif, plus de 1 000 unités pourraient être manipulées à distance.

Les détails :

Accès sans authentification : L’exécution de commandes à distance ne requiert pas de mot de passe grâce à un port de configuration non sécurisé.

Menace sur l’intégrité des données : Les mesures enregistrées peuvent être altérées pour fausser les rapports pour la conformité et l’assurance.

Impact sur les chantiers sensibles : Une interruption de la surveillance pourrait perturber des opérations critiques comme le minage ou le perçage.

Risque de mouvement latéral : Une fois l’appareil compromis, il pourrait servir de relais vers d’autres systèmes industriels connectés.

Mesures préconisées : Il est essentiel de filtrer les IP autorisées, d’isoler le réseau, et d’utiliser un patch firmware dès disponibilité.

Que faut-il en retenir ?

Les objets industriels connectés sont les maillons faibles de la cybersécurité OT. Chaque capteur mal configuré devient une porte ouverte vers l’ensemble de l’infrastructure critique.

4️⃣ Un vieux malware bancaire revient hanter l’OT : Ramnit cible vos ICS

Résumé : Honeywell signale un retour en force du malware Ramnit dans les environnements industriels, avec une hausse de 3 000 % en Q4 2024. Ce cheval de Troie bancaire viserait désormais l’extraction d’identifiants ICS.

Les détails :

Propagation par USB : Ramnit se diffuse principalement via des périphériques USB non sécurisés, très utilisés dans l’industrie.

Évolution des objectifs : D’un simple voleur de données bancaires, Ramnit devient une menace qui cible les credentials de contrôle industriel.

Présence sur les systèmes Windows : Ce malware bancaire exploite des outils natifs (LOLbins) pour s’exécuter discrètement dans les environnements Windows industriels.

Saturation chez Honeywell : Aucun cas détecté en Q1 2024, puis leader des menaces détectées les trimestres suivants.

Menace pour la continuité industrielle : L’accès aux systèmes SCADA ou HMI pourrait provoquer des dérèglements graves.

Que faut-il en retenir ?

La frontière entre IT et OT continue de s'effacer. Un malware issu du monde bancaire s’adapte pour dérober des secrets industriels. L'hybridation des menaces est en marche.

5️⃣ Des pages DocuSign trafiquées pour prendre le contrôle de vos machines !

Résumé : Une nouvelle campagne diffuse le RAT NetSupport via des fausses pages DocuSign. Grâce à un faux CAPTCHA, les victimes copient involontairement un script PowerShell infectieux. Cela ouvre la voie à une compromission complète.

Les détails :

Technique de “clipboard poisoning” : Le site copie un script dans le presse-papiers et incite l’utilisateur à le lancer via Win + R.

Multi-stages sophistiqués : Chaque script en appelle un autre, jusqu’à l’installation de NetSupport RAT depuis GitHub ou Discord CDN.

Utilisation de ROT13 et de certificats douteux : Les cyberattaquants se servent de ROT13 pour contourner les filtres et mimer des sites légitimes.

Infrastructure large : Ils utilisent également des domaines liés à Gitcode, Netflix, Okta ou Spotify.

Conseils de sécurité clairs : Vous devez toujours vous souvenir qu’aucun site sérieux ne vous demandera de coller un script PowerShell pour “vérifier votre identité”.

Que faut-il en retenir ?

La sophistication technique cède le pas à la ruse psychologique. Une fausse page CAPTCHA peut suffire à compromettre un terminal. La vigilance humaine reste la dernière ligne de défense.

⚙️ Opération sécurité numérique

Tester, piéger, sécuriser — l’approche proactive de la cybersécurité

La cybersécurité offensive vise à anticiper les attaques grâce aux méthodes des cybercriminels de manière encadrée et éthique. Elle inclut les pentests, les exercices Red Team, les scans de vulnérabilités et l’ingénierie sociale.

Ces approches permettent de simuler des intrusions réalistes, d’identifier les failles techniques et humaines, et de renforcer la posture de défense globale. Pratiquée avec l’accord des entreprises, cette discipline améliore la résilience face aux menaces sophistiquées.

Elle exige toutefois une rigueur professionnelle pour éviter tout impact négatif. Comprendre l’attaquant devient ainsi une nécessité stratégique pour mieux protéger les systèmes critiques.

LIEUTENANT AU RAPPORT 🏆

Gatewatcher — La sentinelle du futur pour les réseaux de sous surveillance

Fondée en 2015 à Paris, Gatewatcher conçoit des solutions NDR (Network Detection and Response) avancées pour détecter les menaces sur les réseaux via l’IA et l’analyse du trafic. Qualifiée ANSSI – avec renouvellement en 2024 – pour sa sonde « Trackwatch », la société fournit des outils de cyberdéfense à des acteurs sensibles comme les opérateurs d’importance vitale et des groupes de défense. Elle compte plus de 110 collaborateurs et s’appuie sur un assistant IA génératif, « Gaia », pour aider les SOC à analyser les incidents.

Faits marquants :

En 2022, Gatewatcher a levé 25 M€ pour accélérer son développement. Ensuite, il s'installe au Campus Cyber à Rennes et amorce un déploiement international. En 2024, l’entreprise a été invitée au Forum de Davos par le président Macron. C’est ce qui souligne son rôle stratégique dans la souveraineté numérique française. Forte d’une croissance rapide, la start‑up engage désormais des partenariats avec l’État, PwC, Orange Cyberdéfense et des groupes industriels comme Airbus ou Thales. Plus récemment, en mai 2025, elle a lancé des TAP (Traffic Analysis Probes) qualifiés, prêtes à être envoyées en Ukraine pour sécuriser les infrastructures critiques.

CYBERTRIVIA - LE SAVIEZ-VOUS ? 🤔

La menace silencieuse — même votre frigo n’est plus sûr !

🔍 Savez-vous qu'un frigo a participé à une cyberattaque ?

En 2014, des chercheurs ont identifié une attaque de phishing massive qui utilisait... des objets connectés du quotidien, dont un réfrigérateur intelligent. Ce botnet IoT a réussi à envoyer plus de 750 000 e‑mails malveillants grâce à l’exploitation des appareils non sécurisés comme des téléviseurs, routeurs et frigos connectés. C’était la première preuve concrète que l’Internet des objets pouvait être détourné à grande échelle pour mener des opérations de spam et d’intrusion. Cela a permis de révéler les failles béantes de ces appareils souvent négligés en matière de cybersécurité.

🤖 Parmi ces trois techniques, laquelle considérez-vous comme la plus dangereuse aujourd’hui pour une infrastructure hybride IT/OT ?

👉 Votez et partagez votre point de vue avec la cybercommunauté !

Ne manquez aucune actualité cruciale en matière de cybersécurité ! Abonnez-vous dès maintenant à notre newsletter pour recevoir des analyses approfondies, des conseils d'experts et rester informé des dernières menaces et des solutions pour protéger votre entreprise. « C'est pour vous tous les nouveaux : je n'ai qu’une seule règle. Tout le monde se bat. Personne se barre ».